Análisis de tráfico de red con BRIM

Brim es una herramienta open source que nos permite realizar análisis de tráfico de red combinando lo mejor de las herramientas Zeek y Wireshark. Con Brim tenemos la visibilidad de Zeek pero manteniendo el detalle de Wireshark a un clic de distancia. Esto hace que podamos analizar capturas que con Wireshark serían muy lentas y difíciles de analizar con mucha rapidez.

En esta entrada veremos algunas de las funcionalidades que nos ofrece Brim para en próximas entradas utilizar esta herramienta para Threat Hunting.

La captura que vamos a utilizar para mostrar las funcionalidades es la siguiente: https://www.malware-traffic-analysis.net/2020/09/02/2020-09-01-Emotet-epoch-3-infection-with-Trickbot-gtag-mor119.pcap.zip

La captura está cifrada con la contraseña que aparece en About

En primer lugar, podemos descargar Brim aquí.

La guía de instalación está aquí.

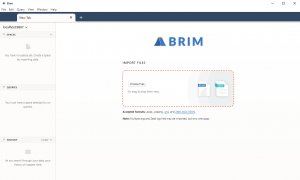

Una vez instalado, al ejecutarlo nos aparecerá la siguiente pantalla donde podemos seleccionar el archivo o simplemente arrastrarlo:

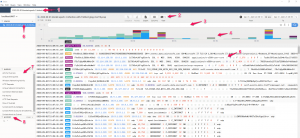

Al cargar el fichero nos aparecerá la siguiente ventana:

En esta podemos observar:

- En la parte superior tendremos, como si de un navegador se tratase, diferentes pestañas para diferentes capturas que estemos analizando.

- En la parte superior central tendremos varios botones de configuración que nos permitirán entre otras cosas cambiar la vista, exportar datos o en el caso de tener seleccionada una conexión ver la conexión en Wireshark.

- Debajo de esto tendremos una barra que nos permitirá realizar búsquedas utilizando el lenguaje ZQL.

- Debajo de esta barra de búsqueda tendremos el histograma con el que podremos interactuar seleccionando partes de este para de esta forma solo ver los datos durante un determinado periodo de tiempo. Además, al pasar el cursor por encima podremos ver un resumen de la actividad durante cada columna de tiempo.

- Bajo el histograma tenemos los datos de la captura de tráfico. Aquí no veremos cada uno de los paquetes sino que veremos los logs de Zeek y las alertas de Emerging Threats OPEN ruleset de Suricata. Tendremos un extenso conjunto de archivos de registro de la actividad de red a alto nivel. Estos registros incluyen no solo un registro completo de cada conexión, sino también transcripciones de la capa de aplicación, como, por ejemplo, todas las sesiones HTTP con sus URI solicitadas, encabezados de clave, MIME types y respuestas del servidor; Solicitudes de DNS con respuestas; Certificados SSL; contenido clave de las sesiones SMTP; y mucho más.

- En el lateral derecho, si tenemos activada esta vista (La podemos desactivar en el botón View del punto 2). Podremos ver en la parte superior los especio de trabajo. Aquí haciendo clic en + podremos añadir nuevas capturas.

- En la parte inferior tenemos consultas predefinidas muy útiles. Simplemente clicando en cada una de ellas la consulta se autocompletará en la barra del punto 3 y podremos ver los resultados. Estas consultas están preparadas para agilizar el análisis.

- Por último, debajo de las consultas predefinidas, tendremos un historial de todas las consultas realzadas para que podamos volver a una consulta anterior de forma rápida.

Veamos ahora diferentes ejemplos que nos mostrarán la potencia y la utilidad de Brim para el análisis de tráfico.

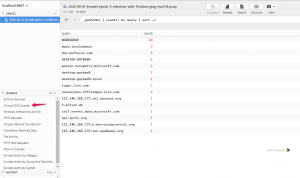

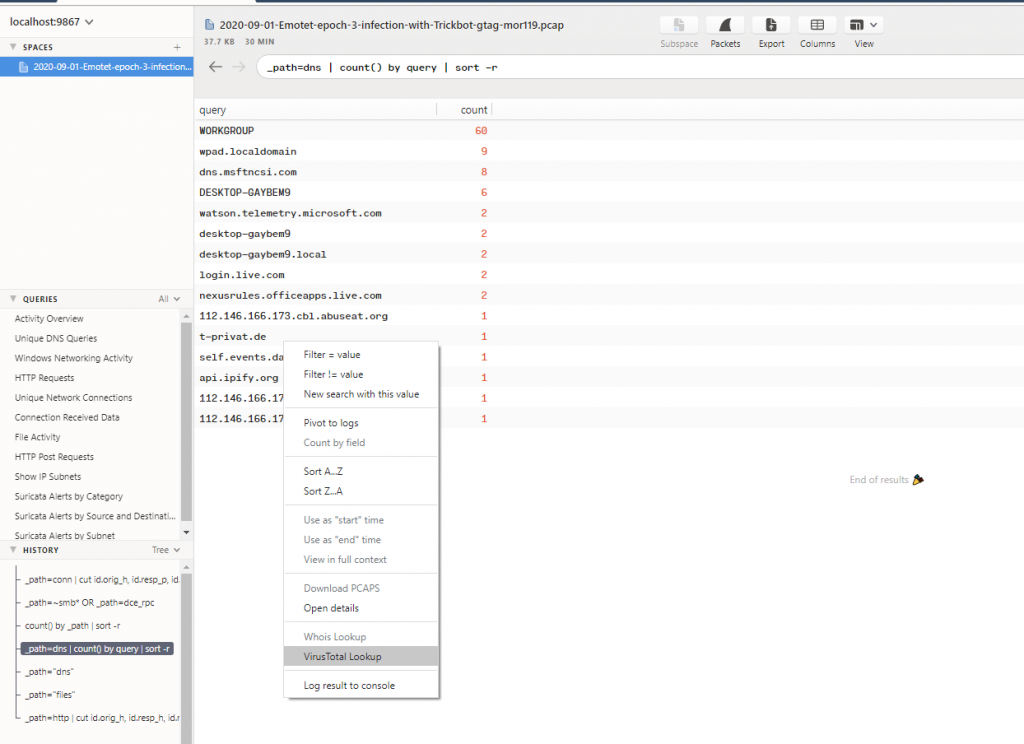

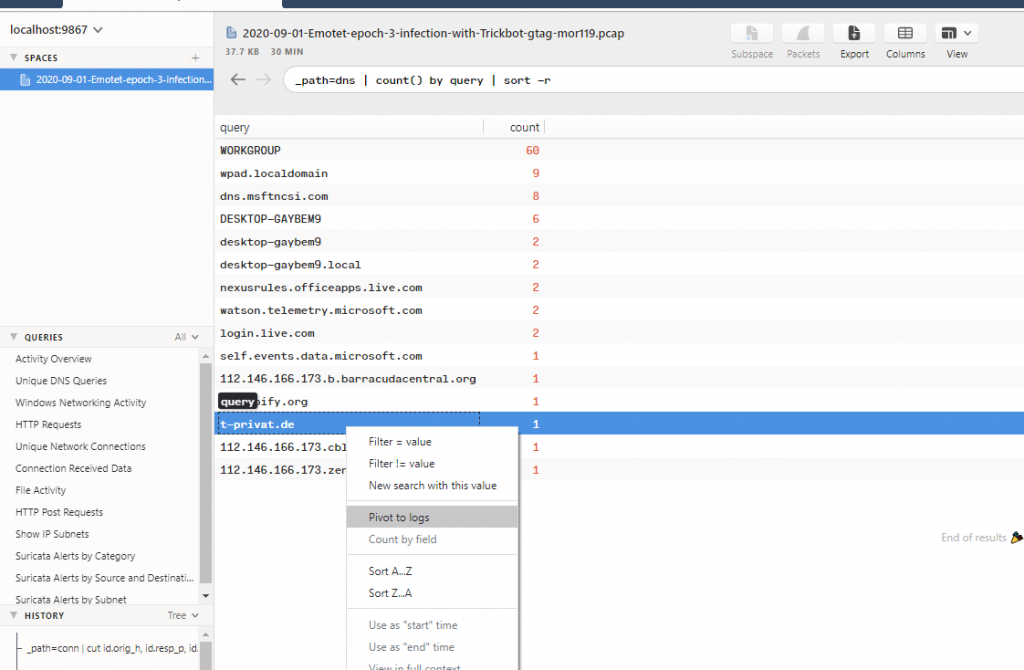

Si hacemos clic en la consulta predefinida: Unique DNS Queries veremos que la barra superior se completa con la consulta y vemos los resultados del siguiente modo:

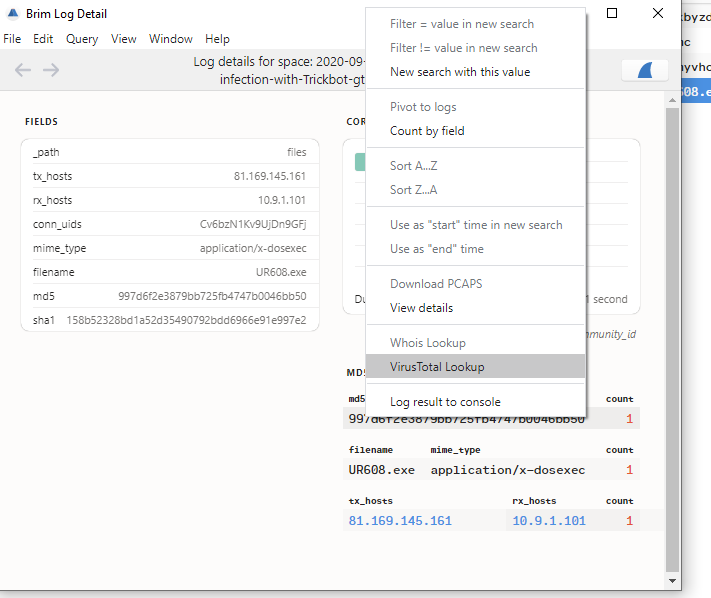

De este modo veremos todos los dominios que han sido consultados, si sospechamos de alguno de ellos podemos consultarlo de forma sencilla en Virtustotal haciendo clic con el botón derecho en el dominio y después VirusTotal Lookup.

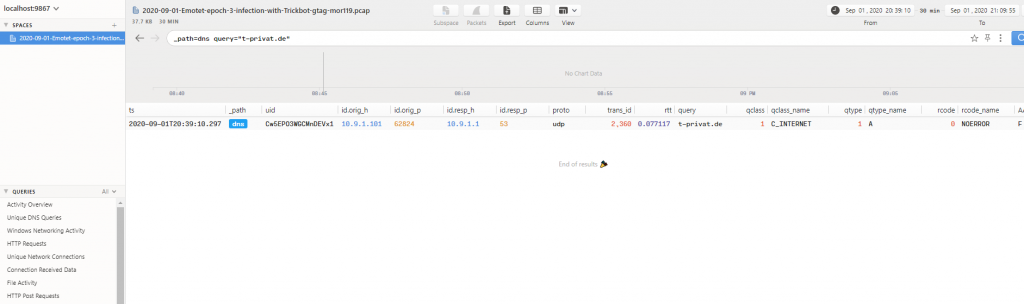

Si queremos ver más detalles de una de estas consultas podemos hacier lick derecho, Pivot to logs y volveremos a la pantalla inicial con un filtro para esa la DNS específica:

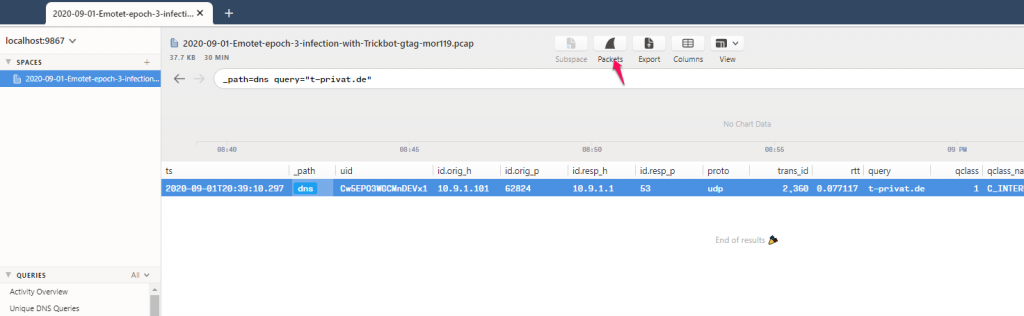

Para ver el detalle del paquete podemos ver esta conexión en Wireshark de dos maneras. Seleccionando la conexión y haciendo click en el icono Packets en la parte superior:

o haciendo doble clic para ver toda la información y haciendo clic en el icono de Wireshark:

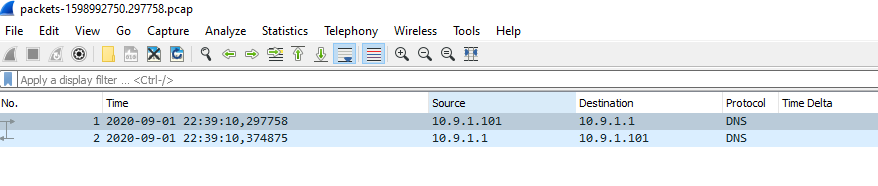

Independientemente del método elegido se nos abrirá wireshak únicamente con esa conexión:

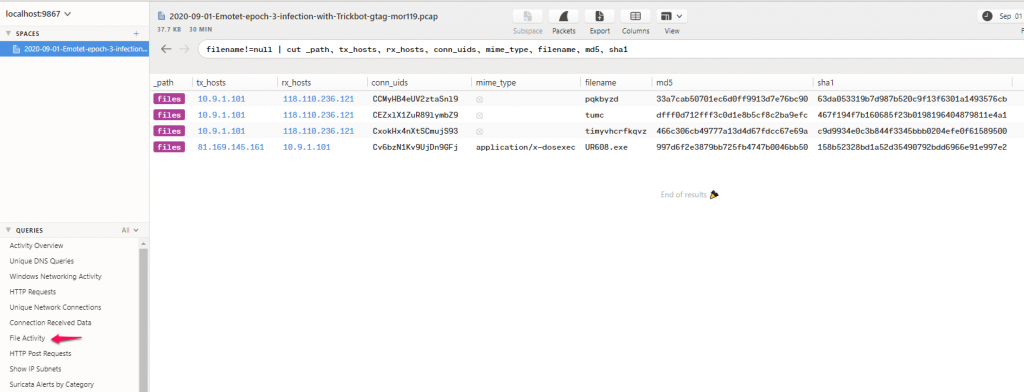

Vamos a ver ahora la consulta predefinida File Activity

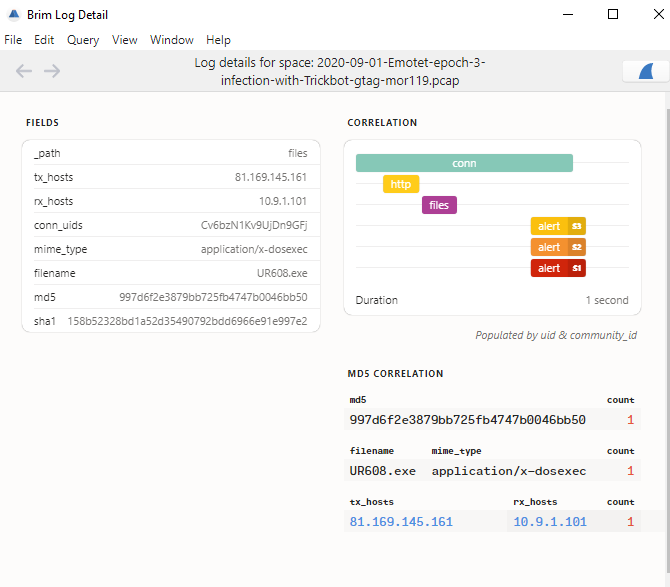

Aquí podemos ver los ficheros que aparecen en esta captura, podemos hacer doble clic en el fichero para ver más información.

Dentro de la información que nos aparece tenemos el hash MD5 y SHA1 del fichero que podemos utilizar para hacer una consulta en VirusTotal:

Como podéis observar Brim nos permite de forma muy rápida obtener información importante sobre la captura y realizar un análisis de tráfico a alto nivel permitiéndonos después ir a ver los detalles de la captura en wireshark cargando solo los datos necesarios para evitar la lentitud de wireshark al tratar con capturas muy grandes.